Abwehrkampf: Schutzstrategien von snafu gegen Brute-Force-Angriffe

Unsere Mail-Plattform ist seit 30 Jahren ein fester Bestandteil des digitalen Kommunikationsnetzwerks. Der Maildienst von @snafu.de war einer der ersten in Deutschland – noch vor AOL und Hotmail. Während wir stetig gewachsen sind, unseren Service verbessert und als White Label Dienst erweitert haben, sind unsere IP-Adressen unverändert geblieben. Für unsere Kunden und Kundinnen betreiben wir zigtausende E-Mailkonten (wie z.B. auch für mail@Berlin.de) auf einer hochverfügbaren Infrastruktur, die auf Gbit LAN basiert, und bieten eine zuverlässige Plattform für Millionen von Nachrichten täglich.

Im Visier der Hacker – Warum Mailplattformen zum Ziel werden

Die Motivation der Angreifer ist klar: Zugriff auf sensible Informationen, Identitätsdiebstahl und Missbrauch von Ressourcen. In letzter Zeit hat die Anzahl der Angriffe insgesamt, in Deutschland und weltweit, deutlich zugenommen wie z.B. Heise berichtete, was auch unsere Bemühungen um Sicherheit und Schutz verstärkt. In diesem Blog-Artikel werfen wir einen Blick hinter die Kulissen und enthüllen, wie wir als Hosting-Unternehmen mit dieser ständigen Bedrohung umgehen und unsere Plattform schützen.

IT-Sicherheitstrends 2024: Verteidigungsstrategien gegen Cyberbedrohungen

Um den technologischen Fortschritten der Angreifer immer einen Schritt voraus zu sein, setzen wir auf innovative Schutzmaßnahmen. Erfahren Sie, wie wir mit Data-Science und fortgeschrittenen Monitoring-Systemen nicht nur reagieren, sondern proaktiv die Sicherheit unserer Plattform und die Ihrer Daten gewährleisten.

Wir analysieren die Attacken auf unsere Mailplattformen eingehend, kategorisieren die Angreifer nach Netz und Netzbetreiber, erfassen Daten, berechnen Metriken, suchen Muster. Dazu kommt, dass uns gerade diese Stabilität und Größe zu einem attraktiven Ziel für Angreifer aller Art machen: von erfahrenen Blackhats (Black Hat Hacker sind Kriminelle, die in böser Absicht in Computernetzwerke eindringen) bis hin zu neugierigen Script-Kiddies (ein Script-Kiddie ist ein Hacker-Anfänger, der mithilfe von verschiedenen fertiggestellten Tools und Skripten versucht, Schwachstellen auszunutzen). Unsere langjährige Präsenz und breite Nutzerbasis stellen eine potenziell lukrative Angriffsfläche dar, die Hacker mit unterschiedlichsten Motivationen anlockt.

E-Mail-Konten zu hacken, ist ein lukratives Geschäft

Im Darknet finden sich potentielle Käufer für Zugangsdaten. Diese Käufer wiederum generieren Profite durch Identity-Theft oder Spam-Fulfilment (= Auftragsmassenversand von Spam). Noch viel fadenscheinigere Kaufinteressenten haben politisches oder nachrichtendienstliches Interesse am Inhalt der Postfächer (z.B. Industriespionage).

Trotz unserer Bemühungen und dem Einsatz fortgeschrittener Technologie ist es wichtig anzuerkennen, dass sich diese Art von Angriffen grundsätzlich nicht vollständig vermeiden lässt. Mail-Provider stehen heutzutage in einem ständigen Wettlauf mit Cyberkriminellen, die stets nach neuen Wegen suchen, um Sicherheitsvorkehrungen zu umgehen. Selbst große Anbieter wie Google Mail sind nicht immun gegen solche Angriffe und setzen auf Rate-Limits (= die Limitierung der Rate mit der die Mail-Server Verbindungen bearbeiten), um die Auswirkungen zu mildern. Auch wenn Rate-Limits einfach konfiguriert werden können, bleibt das Hauptproblem bestehen: zu einfach zu erratende Passwörter. Diese Schwachstelle stellt eine ständige Herausforderung dar und erfordert innovative Ansätze, um die Sicherheit unserer Mail-Plattformen zu gewährleisten.

Fundamente der IT-Sicherheit: Schwachstellen erkennen und schützen

Üblicherweise wird das Problem auf zwei Hauptachsen angegangen: Auf der einen Seite müssen wir den Durchsatz der Angreifer limitieren, um ihre Fähigkeit zur Durchführung von Brute-Force-Attacken einzuschränken. Dies geschieht oft durch den Einsatz von IP-Tables (= eine Software, die einen Linux Server zu einer Firewall macht) oder ähnlichen Tools, die es ermöglichen, den Datenverkehr im eigenen Netz zu überwachen und zu kontrollieren. Firewall-Regeln unterstützen dabei, alle neuen IP-Verbindungen pro IP-Adresse auf ein Minimum zu limitieren.

Auf der anderen Seite ist es von entscheidender Bedeutung, dass die Benutzerpasswörter ausreichende Entropie aufweisen und schwer zu erraten sind. Je höher die Entropie, desto schwerer ist es für Angreifer, das Passwort durch Raten oder Brute-Force-Methoden zu ergattern. Es erfordert ein Bewusstsein seitens der Benutzer sowie klare Richtlinien und Maßnahmen seitens des Mail-Providers, um sicherzustellen, dass Passwörter den notwendigen Sicherheitsstandards entsprechen – rät auch das Bundesamt für Sicherheit in der Informationstechnik – und regelmäßig aktualisiert werden. Auch wenn ein sicheres Passwort verwendet wird, kann der unbedachte Umgang mit den Zugangsdaten dies schnell zunichtemachen. Angriffspunkte sind z.B. Malware, Phishing-Mails und die Kommunikation über unsichere Netzwerke

Trotz der Vielzahl an Sicherheitsmaßnahmen, die wir kontinuierlich implementieren und verbessern, kommt es gelegentlich dennoch zu Account Take-Overs (ATOs). In der Regel erkennen wir diese Vorfälle anhand ungewöhnlicher Aktivitäten, wie beispielsweise einem plötzlichen Anstieg von Spam-Mails, die über unsere Plattform verschickt werden. Dank unserer automatischen Überwachungssysteme können wir solche Abweichungen schnell identifizieren.

Sobald ein verdächtiges Verhalten festgestellt wird, werden die betroffenen Mails vorläufig eingefroren und wir erhalten unverzüglich eine Benachrichtigung durch unser rund um die Uhr aktives Monitoring-System. Als Reaktion darauf sperren wir den betroffenen Account sofort, setzen ein neues sicheres Passwort und terminieren alle bestehenden Verbindungen des Accounts. Diese schnelle Reaktion und proaktive Überwachung sind entscheidend, um die Auswirkungen von ATOs zu minimieren und die Sicherheit unserer Plattform sowie die Integrität der Benutzerdaten zu gewährleisten. Die betroffenen Benutzer wenden sich in solchen Fällen an unseren Professional-Support, um wieder Zugriff auf ihr Postfach zu erhalten.

Bis hierhin haben wir einen Einblick in die grundlegenden Sicherheitsmaßnahmen erhalten, die viele Mail-Provider, einschließlich wir bei @nafu.de, implementieren, um sich gegen Brute-Force ATO Angriffe zu verteidigen. Diese Maßnahmen sind eher einfach zu implementieren und in der Branche weit verbreitet – aber nur ein kleiner Teil zur erfolgreichen Bekämpfung der Angriffe.

Cyberangriffe auf die Mailplattform – Woher sie kommen und wer daran beteiligt ist

Bei snafu untersuchen wir genau, woher die Angriffe kommen und welche Netzbetreiber beteiligt sind. Aus welchen Ländern stammen sie? Lassen sich bestimmte Muster oder Trends erkennen, die uns helfen könnten, unsere Gefahrenabwehr zu verbessern und gezieltere Schutzmaßnahmen zu ergreifen?

Innovative Schutzmaßnahmen gegen Angriffe: Data-Science zur Cyberabwehr

Die Herausforderung, der wir zu Beginn unserer Analysen gegenüberstanden, war beträchtlich. Anfangs hatten wir nicht viel mehr als eine schier endlose Menge an Logzeilen aus unseren Mail-Logs, die fehlerhafte Loginversuche dokumentierten. In solchen Fällen erfassen unsere Mail-Server die IP-Adressen der Clients, die sich erfolglos anzumelden versuchen. Diese IP-Adressen zusammen mit den Zeitstempeln waren die einzigen Ausgangsdaten.

Um diese Daten effektiv zu nutzen, entschieden wir uns als ersten Schritt dafür, sie in eine Datenbank zu schreiben. Dadurch konnten wir die Daten normalisieren, strukturieren und für weitere Analysen zugänglich machen.

Schon nach kurzer Zeit wurde deutlich, dass es sich bei den fehlerhaften Loginversuchen um eine sehr große Anzahl individueller IP-Adressen handelte. Um eine bessere Übersicht und Analysemöglichkeiten zu schaffen, haben wir daraufhin begonnen, die IP-Adressen nach Netz und Netzbetreiber zu kategorisieren. Diese zusätzlichen Informationen haben wir ebenfalls in unsere Datenbank integriert. Dadurch konnten wir nun verfolgen, wie viele Angriffe von einem bestimmten Netzbetreiber oder Netzwerk stammten und in welchen Ländern diese Netzbetreiber ansässig sind. Zusätzlich konnten wir Metriken pro Netzbetreiber errechnen; also beantworten wie viele Angriffe von einem bestimmten Netzbetreiber oder Netz in den letzten 60s/60m/24h eingegangen sind. Diese Metriken haben wir mit Linien-Diagrammen visualisiert, um Trend-Analysen durchführen zu können. Ein neues Monitoring-System war geboren.

Monitoring Dashboard von snafu

Allein von Ende September 2023 bis Mitte Februar 2024 haben wir folgende Daten erfasst:

- Individuelle IP-Adressen: >130.000

- Aus individuellen Netzen: >38.000

- Involvierte Netzbetreiber: >8.000

- Involvierte Länder: 209

Selbstverständlich verteilen sich die Angriffe nicht gleichmäßig auf alle Länder und Netzbetreiber. Hier ein Auszug der Top-10 Länder in denen die meisten Netzbetreiber involviert sind:

Tabelle 1: Anzahl der Netzbetreiber auf der Plattform

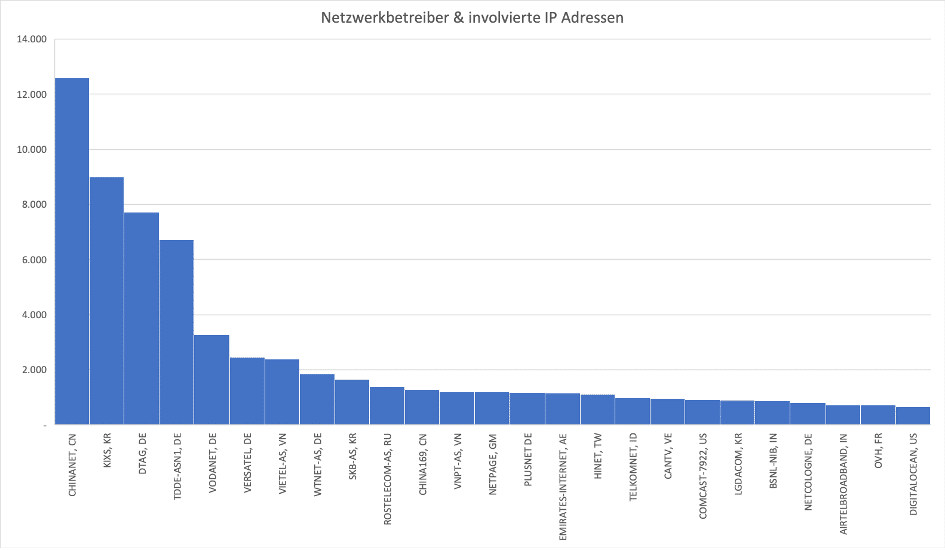

Diese Tabelle zeigt die Top-25 Netzbetreiber samt Herkunftsland mit den meisten involvierten IP-Adressen:

Tabelle 2: Netzbetreiber und IPs

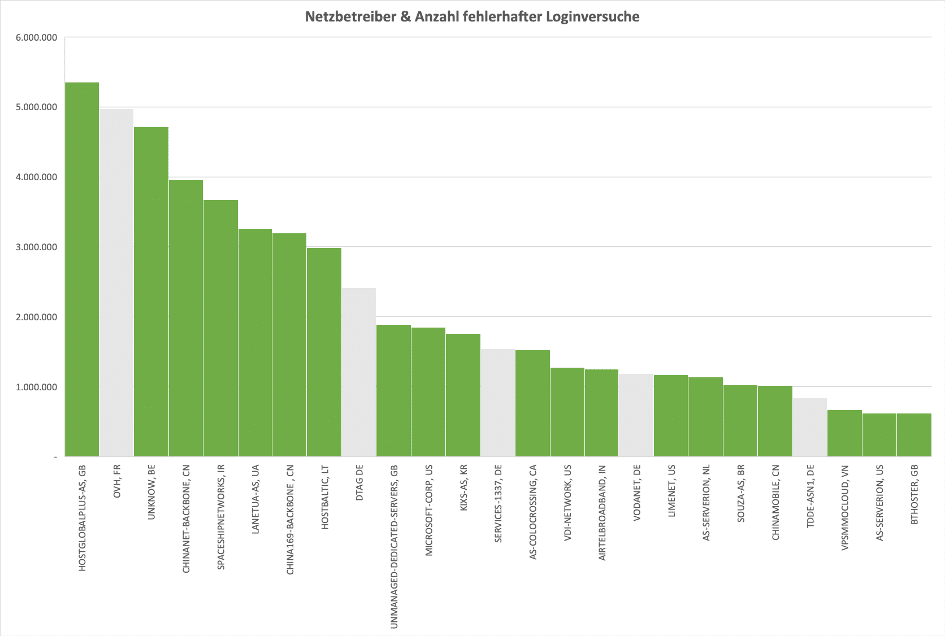

Und hier ein Auszug der Top-25 Netzbetreiber samt Herkunftsland von denen wir die meisten fehlerhaften Loginversuche verzeichnet haben:

Tabelle 3: Netzbetreiber und Logins

Was sofort bei Tabelle 3 ins Auge sticht ist: Keiner der Netzbetreiber aus den Top 10 der Länder stammt aus dem deutsch-sprachigen Raum. Schaut man sich die einzelnen Provider an, die wir erfassen, wird ersichtlich, dass 20 der Top 25 nicht aus dem deutsch-sprachigem Raum stammen und diverse Hosting-Provider erfasst werden. Mit anderen Worten: Deutlich mehr als die Hälfte aller Angriffe stammt von IP-Adressen, von denen unter keinen Umständen legitime Loginversuche zu erwarten sind.

Kann man feindliche IPs nicht einfach in der Firewall sperren?

Wie wissen wir, ob es sich um eine feindliche IP handelt? Kommt der Loginversuch vielleicht doch von einem normalen Nutzer, der gerade im Urlaub ist oder aus Versehen ein falsches Passwort konfiguriert hat?

Um diesem Problem zu begegnen, haben wir die Daten nach der Wahrscheinlichkeit klassifiziert, dass von bestimmten IP-Adressen überhaupt legitime Loginversuche stammen können. Diese Klassifizierung haben wir dann mit der Anzahl der von diesen Adressen, bzw. deren Netzbetreibern stammenden Angriffe abgeglichen.

Hosting-Provider stellen generell eine relativ überschaubare Herausforderung dar. Vor allem Self-Service Cloud-Provider, bei denen Nutzer problemlos und ohne große Hürden Cloud-VMs (Virtual Machine) online erstellen können, die nicht so leicht auf sie zurückzuführen sind, sind bei Bot-Net-Betreibern und Hackern sehr beliebt. Es ist eher unwahrscheinlich, dass unsere Kunden dort Mail-Clients betreiben. Sie hosten ihre Infrastruktur eher In-House bei uns und ihr Mail-Client läuft auf ihrem Mobilgerät oder Computer.

Aus diesem Grund können Cloud-Provider mit einer zu hohen Auth-Fail-Rate im Grunde genommen komplett gesperrt werden. Wenn die Angreifer als Reaktion auf die Maßnahme einfach ihre IP wechseln, werden sie trotzdem geblockt. Denn die IP ist ja immer noch demselben bereits gesperrten Cloud-Provider zugeordnet.

Es ist also sehr viel wahrscheinlicher, dass es sich bei allen Hosting-Providern eher um einen Angreifer als um einen legitimen Kunden von snafu handelt. Leider lassen sich aber die meisten Netzbetreiber nicht allein vom Namen her eindeutig als Hosting-Betreiber (Server-Infrastruktur) oder Internet-Service-Provider (Internet-Zugänge) identifizieren.

Es kann in vielen Fällen viel zu drastisch sein, den gesamten Netzbetreiber zu sperren, nur weil von irgendeiner IP-Adresse Angriffe ausgehen. Nach derselben Logik können wir auch nicht das gesamte Netz der Telekom sperren, nur weil von einer einzigen Telekom-IP Angriffe ausgehen. Es ist in den meisten Fällen also sinnvoller, nur einzelne IP-Adressen zu sperren, um die Gefahrenabwehr zu verbessern und gleichzeitig legitimen Benutzern nicht unnötig den Zugriff zu verwehren.

Erfolgsstrategien gegen Cyberbedrohungen: snafus Methoden im Überblick

Mithilfe dieser Klassifizierung implementieren wir Sperren zu bestimmten IP-Adressen:

- Herkunftsland innerhalb Europa/NATO

- Populäre Urlaubsziele außerhalb Europa/NATO

- Alles andere

Leider lernen die Angreifer und versuchen, unsere Sperren ständig wieder zu durchbrechen. Sperrt man eine ihrer IP-Adressen, weichen sie einfach auf andere aus. Das rigorose Sperren ganzer Hosting-Provider Netze wirkt dem zwar teilweise entgegen, ist aber umgehbar, in dem Angreifer einfach auf IP-Adressen anderer Netzbetreiber ausweichen. Sperre führt zu Wechsel der IP, führt zu Sperre, und so weiter – ein ewiges Katz und Maus Spiel.

Beim sogenannten Shadow-Banning handelt es sich um ein Verfahren, bei dem eine Sperre oder Zensur implementiert wird, ohne dass der Betroffene bemerkt, dass er überhaupt gesperrt wurde. Solange die Angreifer nicht bemerken, dass ihre IP gesperrt ist, weichen sie diese auch sehr viel wahrscheinlicher nicht auf andere IP Adressen aus.

Bei snafu haben wir das folgende Verfahren implementiert: Auch wir nutzen ein Shadow-Banning und sperren unsere Angreifer nicht wirklich, sondern biegen sie an unserer Firewall auf unseren Honeypot um (= IT-System, das zwar wie alle anderen Rechner innerhalb eines Netzwerks aussieht, tatsächlich aber darin isoliert ist und ständig überwacht wird). Ein von unserem Team entwickelter Mail-Server verhält sich und antwortet genauso wie unsere echten Mail-Server, gibt aber bei jedem Login-Versuch einen Login-Fehler zurück. Die gesperrte IP bemerkt diese Sperre nicht. Aus Sicht des Angreifers werden nach wie vor Verbindungen zu unseren Mail-Servern aufgebaut Logins abgesetzt und Login-Fehler zurückgegeben.

Unser Honeypot speichert jeden einzelnen Login-Versuch, sowie die angegebenen Benutzernamen und Passwort in unsere Datenbank. So können wir sehen, welche Angreifer gezielt existierende Postfächer angreifen, welche Postfächer betroffen sind und welche Passwörter die Angreifer für ihre Angriffe probieren.

Mithilfe der gewonnenen Daten können wir unsere Kunden besser informieren, sowie besser dabei unterstützen sichere Passwörter zu wählen, z.B. beim Passwort-Reset Verfahren oder der Registrierung. Dazu werden wir in einem weitere Blogartikel mehr berichten.